Браузер стал главным риском для бизнеса: новый отчет раскрывает неожиданные угрозы 2025 года

Когда-то ИТ-безопасность строилась вокруг почты, сетей и рабочих станций. Но за последние два года почти вся корпоративная деятельность переехала в браузер. Там сотрудники заходят в SaaS-сервисы, авторизуются в CRM, работают с документами, запускают ИИ-инструменты, переписываются и копируют данные.

Однако именно браузер остается наименее контролируемой точкой риска — и свежий Browser Security Report 2025 показывает, насколько сильно компании ошибаются, игнорируя его.

ИИ стал главным каналом утечки данных — и почти никто к этому не готов

За год использование генеративного ИИ в компаниях выросло взрывными темпами. Почти половина сотрудников уже пользуется ChatGPT и другими ИИ-платформами — причем:

77% вставляют данные в промпты,

82% делают это из личных аккаунтов,

до 40% файлов содержат персональные данные или платежную информацию.

ИИ сегодня стал крупнейшим каналом вывода корпоративной информации за периметр, обогнав почту, файлообменники и мессенджеры. И это не регулируется классическими DLP или SSE: все происходит внутри вкладки браузера, что старые инструменты просто не видят.

По сути, копипаст в ИИ-поле стал тем, чем 10 лет назад были вложения в письмах — только теперь это еще и масштабнее.

AI-браузеры создают новую невидимую поверхность атаки

Новая категория — Perplexity, Arc Search, Brave AI, Edge Copilot, OpenAI Atlas — превращает браузер из окна в интернет в полноценный рабочий ассистент, который:

читает корпоративные страницы,

анализирует вкладки,

резюмирует документы,

подсказывает автоматически.

Но за удобство приходится платить. Для персонализации эти браузеры получают доступ к:

корпоративным cookies,

активным SaaS-сессиям,

истории действий,

копируемым данным.

Все это может утекать во внешние модели — без контроля со стороны компании. Тихая автоматизация превращает браузер в невидимую ИИ-точку, где данные уходят так, что никто этого даже не замечает.

Расширения браузера — крупнейшая теневая угроза в цепочке поставок ПО

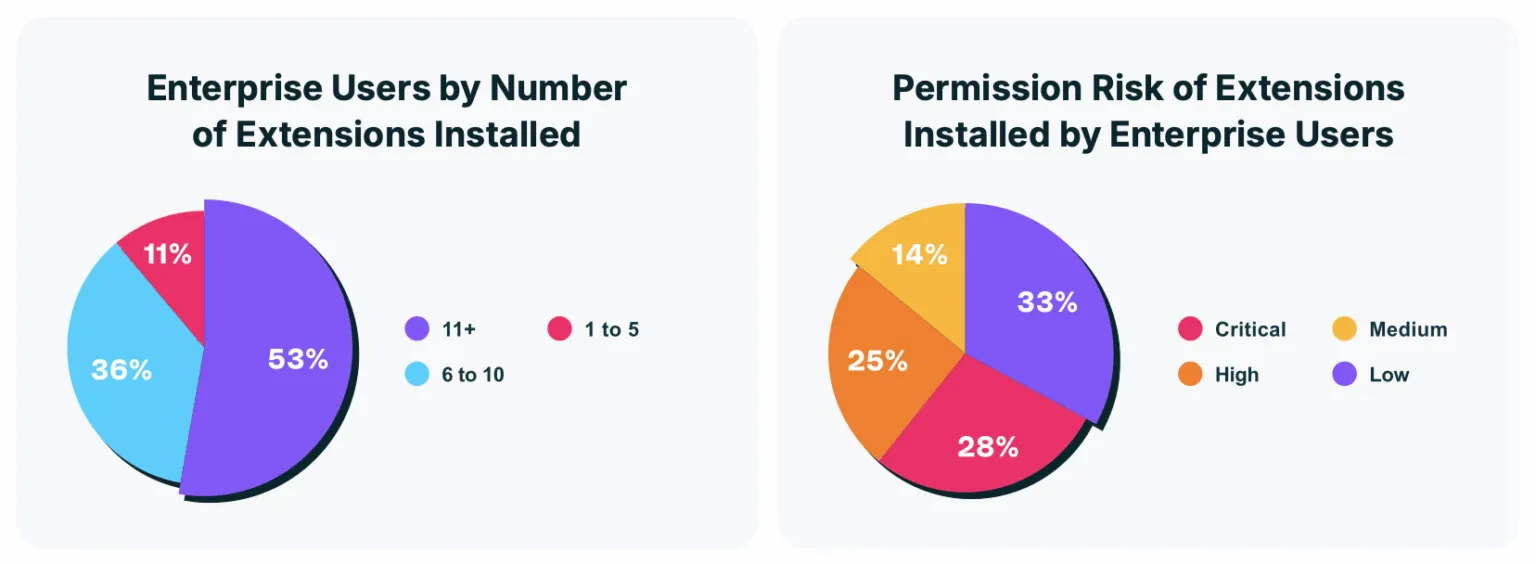

99% сотрудников хотя бы один раз ставили расширение. И половина — те, что обладают критическими разрешениями: доступ к вкладкам, cookie, буферу обмена, запросам.

В отчете указывают следующие детали:

54% расширений зарегистрированы на обычные Gmail-почты.

26% — установлены как sideload.

Компрометация одного популярного расширения превращает его в троян с системным уровнем доступа. Это скрытая цепочка поставок внутри браузера, которую компании практически не контролируют.

Подделка личности больше не требует паролей. Атаки идут через сессии в браузере

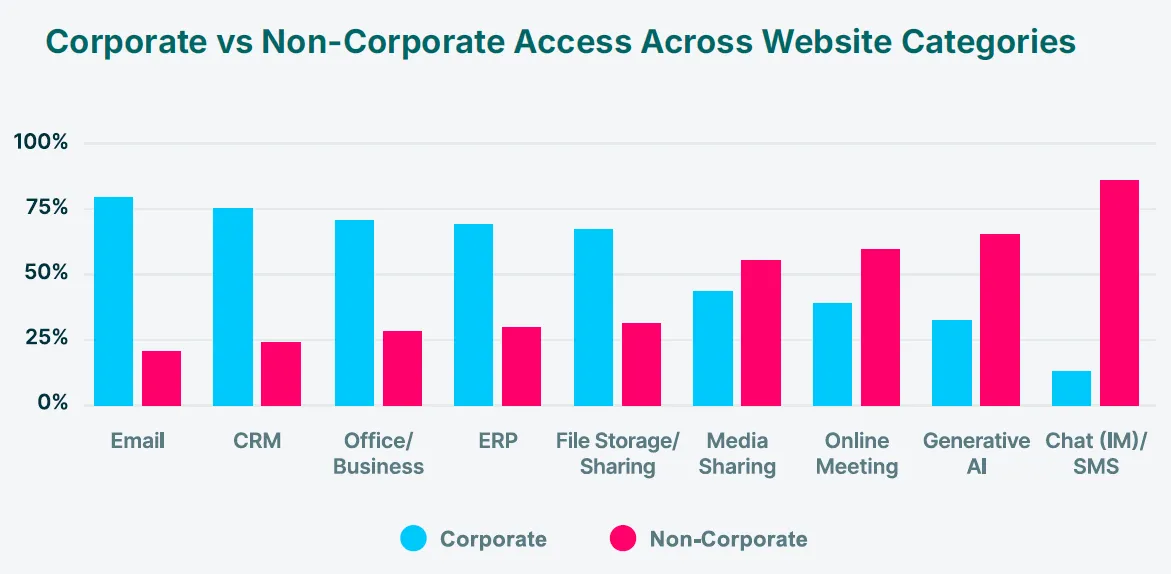

Считается, что SSO, MFA и современные IdP закрыли тему кражи учеток. Но реальность другая:

более 60% входов происходят без SSO;

43% используют личные аккаунты;

8% пользователей установили расширения, которые имеют доступ к cookies и сессиям.

заходить в корпоративные сервисы,

перескакивать между SaaS-аккаунтами,

обходить MFA,

маскироваться под реального сотрудника.

Проблема в том, что все средства защиты стоят до входа, но никак не контролируют, что происходит после — внутри браузера.

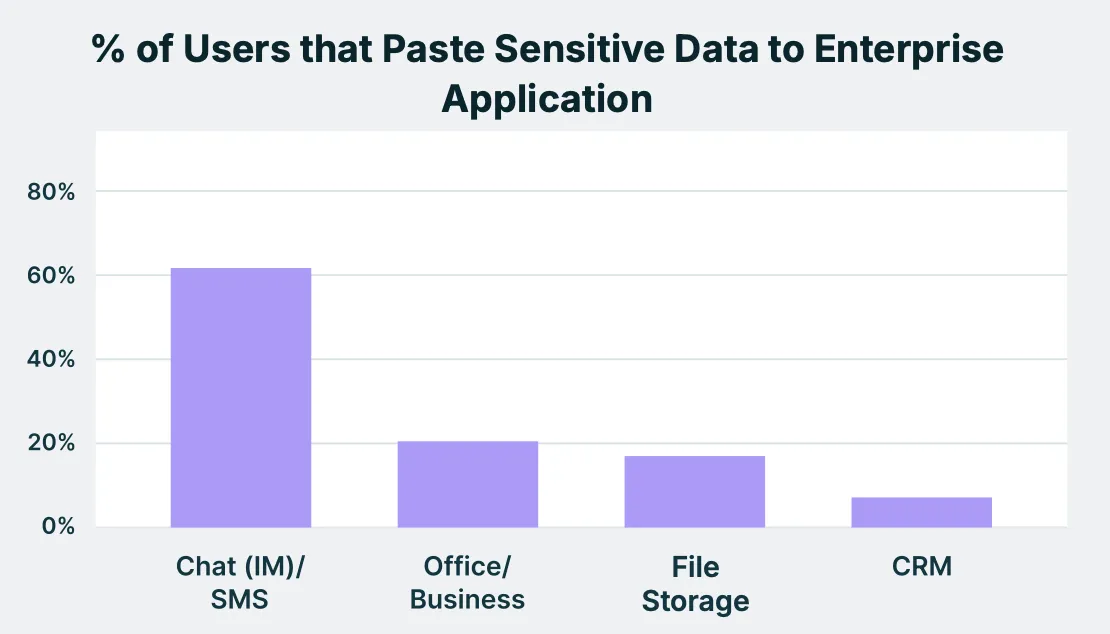

Главный риск 2025 года — не файлы, а буфер обмена

Экосистема DLP много лет строилась вокруг файлов. Но сегодня утечки происходят иначе: через текстовый копипаст.

77% сотрудников вставляют данные в промпты ИИ.

46% вставок уходит в файлохранилища.

15% — в мессенджеры и CRM.

Это незаметные, бесфайловые утечки, которые не улавливает ни один классический инструмент.

Инцидент Rippling–Deel — когда внутренняя переписка между сотрудниками двух компаний утекла из-за использования незащищенных корпоративных чатов — показал, насколько быстро данные уходят через подобные каналы, если в цепочке появляется одно неподконтрольное приложение или плагин.

Фактически, браузер — это новый endpoint. Но защищен он хуже всего.

Браузер объединяет все:данные,

идентичность,

ИИ,

SaaS-аккаунты,

расширения,

личные и корпоративные профили.

И все это происходит в месте, которое не видит ни DLP, ни EDR, ни CASB, ни SSE.

Периметр окончательно сместился — теперь он внутри Chrome/Edge/AI-браузера.

Что компаниям делать прямо сейчас

Отчет предлагает четкий план:

1. Сделать браузер полноценной системой контроля, а не просто интерфейсом

Нужны инструменты, которые видят и анализируют:

копирование,

вставку,

загрузки,

промпты,

контекст аккаунта (личный/корпоративный).

И работают даже на неуправляемых устройствах.

2. Защитить не только вход, но и активную сессию

Переход от «прошел MFA — безопасен» к:

мониторингу токенов,

обнаружению повторного использования,

отслеживанию смешения аккаунтов,

контролю сессионной активности.

3. Управлять расширениями как цепочкой поставок

Не только смотреть на разрешения — но и:

репутацию разработчика,

историю обновлений,

источники установки,

признаки ИИ-автоматизации и агентности.

4. Защищать данные в момент взаимодействия

Не файлы — а действия:

копирование/вставка,

drag & drop,

ввод в поля ИИ,

загрузка в SaaS.

5. Дать сотрудникам безопасные альтернативы

Не запрещать все подряд, а:

дать безопасные корпоративные ИИ-инструменты,

объяснить, как работает утечка данных через сессии,

строить политику вокруг поведения данных, а не вокруг приложений.

2025 год поставил бизнес перед фактом: браузер стал сердцем рабочих процессов — и одновременно самым недооцененным объектом риска. Пока компании защищают сети и устройства, реальные инциденты разворачиваются внутри вкладок, расширений, ИИ-промптов и сессионных cookie.

Если компания не видит, что происходит в браузере — она не видит свои ключевые риски. Полный отчет показывает: будущее цифровой безопасности теперь строится не вокруг ПК, не вокруг сети, а вокруг браузера как нового контрольного периметра.